Приложения для Hyundai, BMW, Lexus, Nissan и Toyota давали злоумышленникам доступ к автомобилям

Причём всё было довольно просто провернуть.

В приложениях для удалённого управления автомобилями марок Hyundai и Genesis, а также в приложениях на платформе SiriusXM (на ней работают приложения для Hyundai, Genesis, Acura) нашли уязвимости. С их помощью злоумышленники могли получить доступ к ряду важных функций автомобиля, включая дистанционное открытие дверей, запуск двигателя и климат-контроля. Об этом сообщает Dark Reading со ссылкой на исследователей из Yuga Labs, опубликовавших своё открытие в серии твитов.

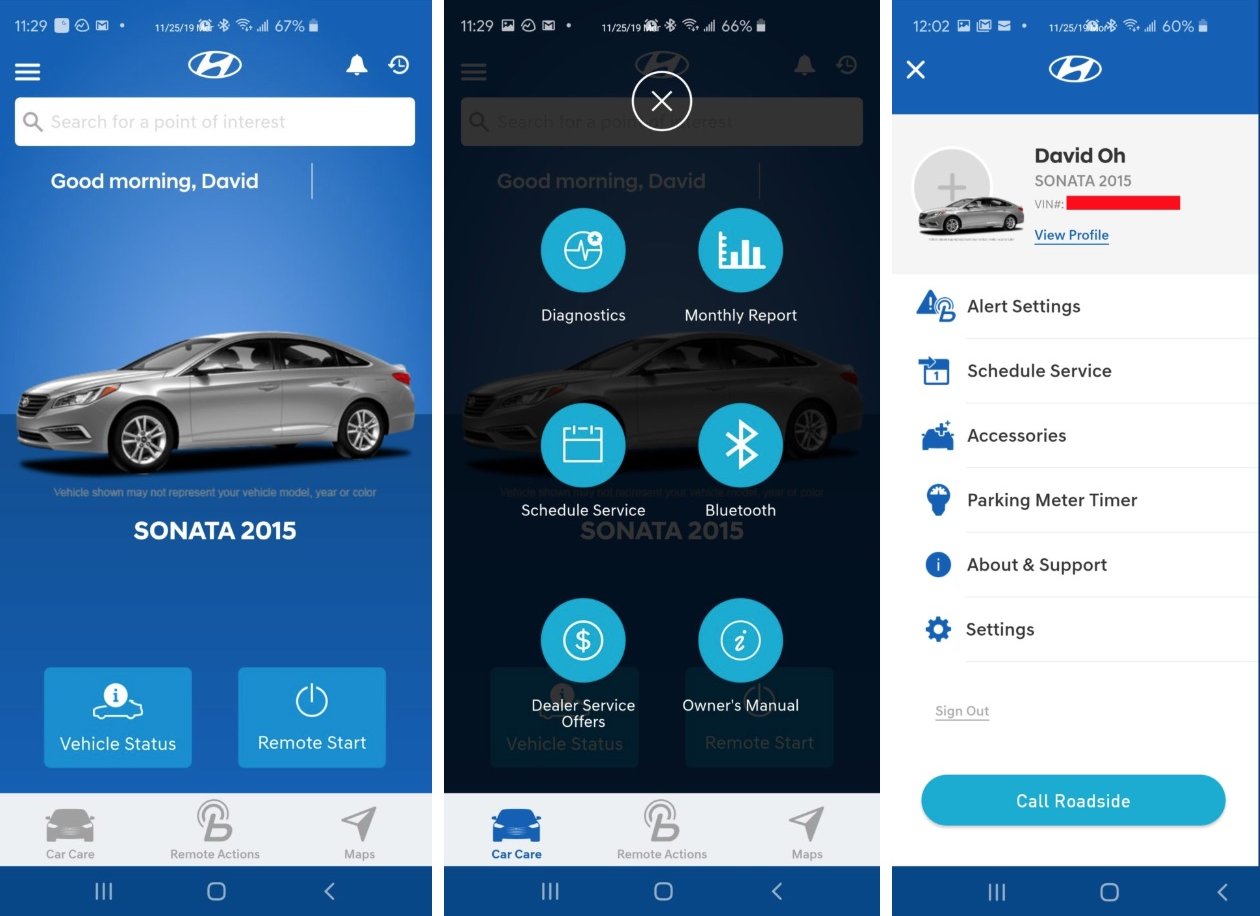

В качестве примера приводятся приложения MyHyundai и MyGenesis. Они работают с автомобилями, выпущенными после 2012 года. Эти приложения запускают API, сопоставляющие почту владельца и различные регистрационные данные пользователя. Оказалось, что это сопоставление довольно легко обойти:

Если во время регистрации добавить символ CRLF в конце уже существующего адреса электронной почты жертвы, то можно создать учётную запись, которая обошла проверку сравнения параметров электронной почты.

Специалист Yuga Labs

В итоге, как только инженеры добавили пару символов в зарегистрированный адрес почты в формате example@gmail.com%0d, приложение дало им доступ к автомобилю без сопоставления данных. Инженеры смогли открыть машину, завести её двигатель, поиграться с климат-контролем, открыть багажник и многое другое.

Затем все проведённые вручную действия инженеры автоматизировали с помощью бота на Python. Имея только адрес электронной почты жертв, они смогли получить доступ к их автомобилям.

Однако и это не всё. Далее специалисты Yuga Labs рассказали о взломе автомобилей с помощью платформы SiriusXM. На ней сделаны приложения таких марок, как Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru и Toyota. И тут всё оказалось тоже довольно просто — для взлома нужно всего лишь знать VIN автомобиля жертвы.

Исследователи используют VIN-номера автомобилей в качестве первичного ключа идентификатора клиента. С ним исследователи отправляют POST-запросы для создания токена носителя. Это позволяет административно контролировать выдачу других запросов на автомобиль.

Менеджер отдела конкурентной разведки по безопасности в Tanium

Об обеих уязвимостях сообщили разработчикам приложений. Вместе с ними специалисты Yuga Labs работали над исправлением, после чего и были опубликованы данные об этих уязвимостях.