Дыра в безопасности роботов-пылесосов DJI ROMO позволяла подглядывать за их владельцами в прямом эфире

Страшный сон параноика.

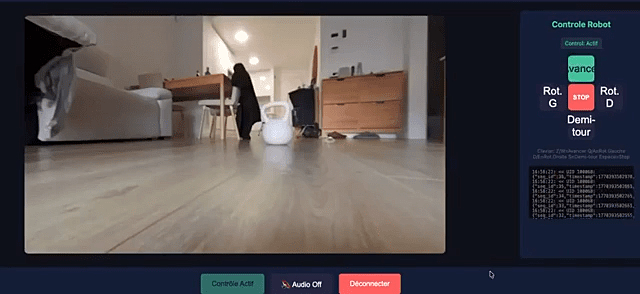

Критическую уязвимость случайно обнаружил инженер Сэм Аздуфал, который захотел управлять своим роботом-пылесосом дистанционно при помощи геймпада от PlayStation 5.

Для подключения к роботу ему пришлось навайбкодить собственное приложение, в этом ему помогал чат-бот Claude — именно Клавдий и написал протокол подключения к пылесосу.

Однако, приконнектившись к своему устройству, Аздуфал обнаружил, что через него открывается шлюз напрямую к серверам DJI, передающим на его ноутбук данные о семи тысячах пылесосов по всему миру в реальном времени.

При этом ни логина, ни пароля не требуется: серверы DJI уже воспринимают его пылесос как авторизованное устройство. В итоге инженер получил полный доступ к:

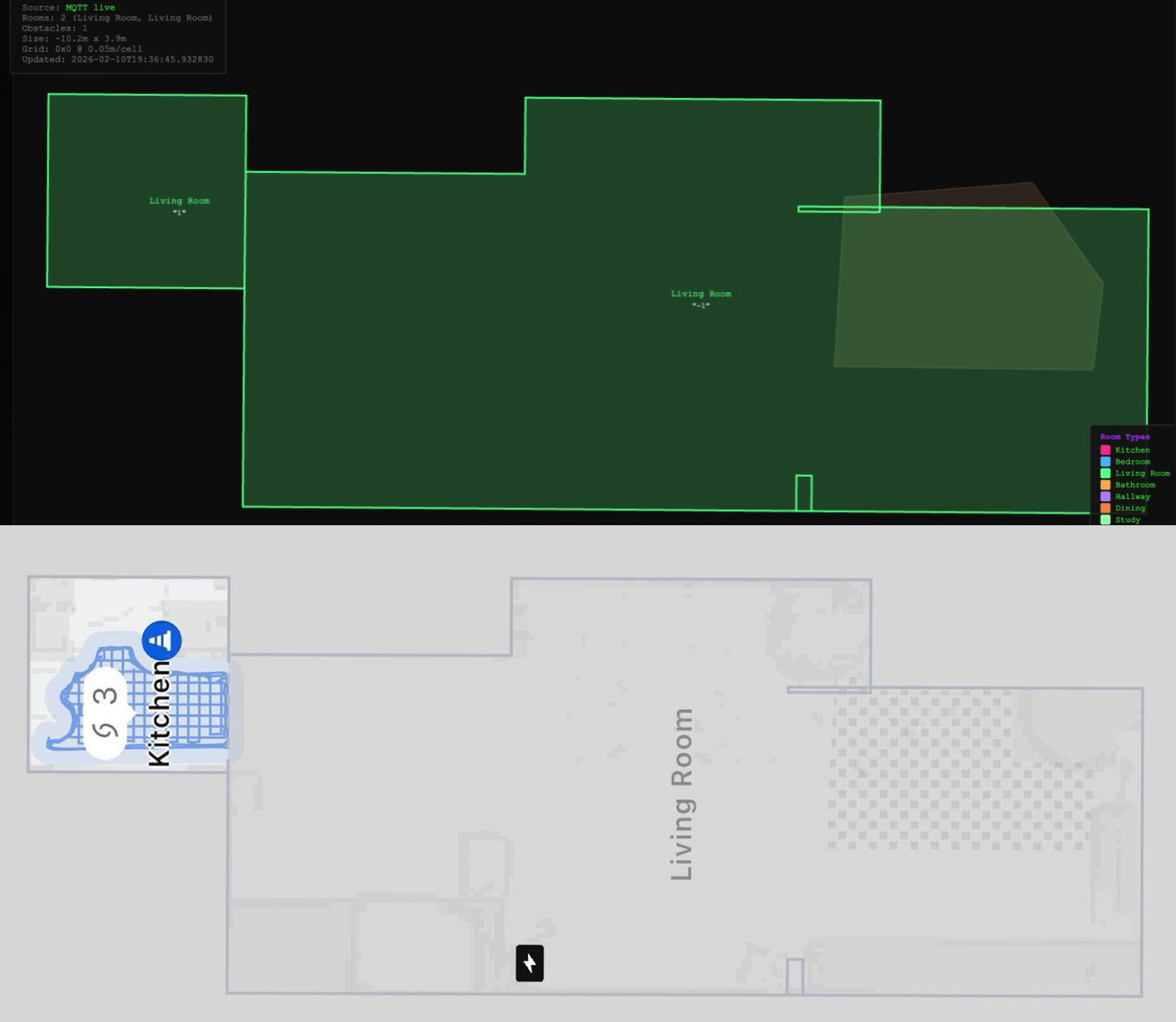

- потоковому видео с бортовых камер пылесосов;

- записи аудио с микрофона;

- данным о текущем местоположении роботов, заряде аккумулятора, проценте износа щёточек;

- сохранённым маршрутам уборки и картам помещений;

- IP-адресам владельцев DJI ROMO.

Своей находкой Аздуфал немедленно поделился с редакцией The Verge, которая, в свою очередь, связалась с DJI. Компания признала проблему и немедленно выпустила два патча, устраняющих дыру в безопасности.

Похожая критическая уязвимость несколько месяцев назад была обнаружена у другого робота-пылесоса iLife A11: у него Android Debug Bridge тоже не был защищён вообще никакими паролями.

Впрочем, выбрасывать робота Аздуфал не собирается: инженер всё-таки закончил своё приложение и теперь счастливо управляет им с геймпада, не вставая с дивана.