Google рассказала, каким образом ПО Pegasus взламывало iPhone без участия пользователей

Специалисты назвали этот эксплойт одним из самых сложных в истории.

Специалисты по кибербезопасности Google Project Zero получили доступ к эксплойту ForcedEntry. С его помощью израильская компания NSO Group получала доступ к данным на айфонах без участия пользователей. Оказалось, что эксплойт является чуть ли не самым сложным в истории, поскольку содержит более семидесяти тысяч сегментных команд.

Начинается всё с обычного сообщения, которое присылается в стандартный мессенджер. Это может быть сообщение iMessage или SMS. Главное — его содержимое. Это GIF-файл.

Для зацикливания гифок необходим специальный контейнер. Он преобразует PDF-файлы в новые, проверяя лишь его расширение. Таким образом специалисты NSO Group смогли отправить PDF-файл, расширение которого изменили на .gif. К такому методу злоумышленники пришли, поскольку PDF умеет запускать JavaScript.

Чтобы обойти эппловскую защиту от выполнения кода, в PDF-файл внедрили иллюстрации в формате JBIG2. Им пользовались лет тридцать назад, чтобы сжимать чёрно-белые изображения для принтеров, сканеров и копировальной техники.

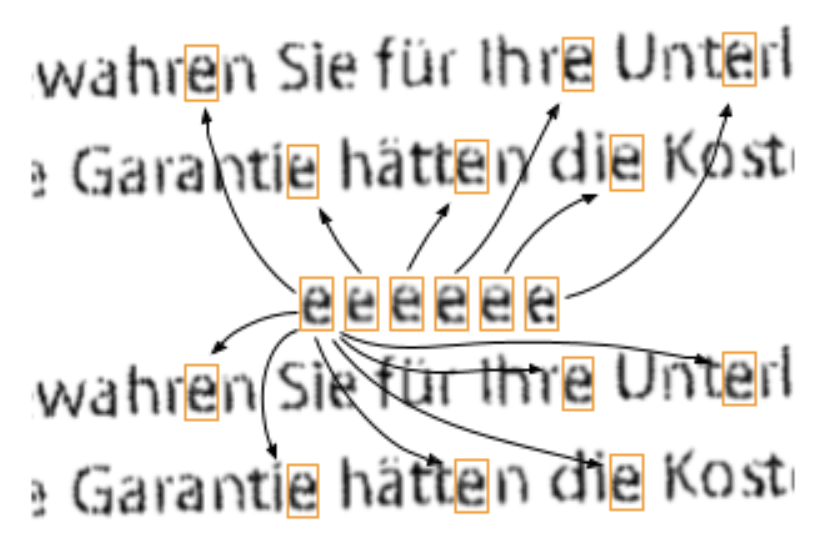

Суть формата простая: он ищет повторяющиеся символы и заменяет их одной картинкой. Это позволяет значительно экономить место. Хакеры смогли переполнить сегменты изображений, чтобы выйти за пределы буфера.

Текущий эксплойт работал лишь до прошлого года, пока Apple не выпустила iOS 14.8, в которой закрыла уязвимость. Теперь iOS 15 обрабатывает gif-файлы в изолированной среде.